A hackerek által használt jelszó-feltörési technikák megértése az online fiókok felfújására nagyszerű módja annak, hogy ez soha ne történjen meg Önnel.

Minden bizonnyal mindig meg kell változtatnia jelszavát, és néha sürgősebben, mint gondolná, de a lopás elleni védekezés nagyszerű módja annak, hogy fiókja biztonságáról gondoskodjon. Bármikor ellátogathat a www.haveibeenpwned.com oldalra, és ellenőrizheti, hogy veszélyben van-e, de ha azt gondolja, hogy jelszava elég biztonságos ahhoz, hogy ne törjék fel, az rossz gondolkodásmód.

Ezért, hogy segítsünk megérteni, hogyan jutnak hozzá a hackerek a jelszavakhoz – biztonságosan vagy más módon – összeállítottunk egy listát a hackerek által használt tíz leggyakoribb jelszó-feltörési technikáról. Az alábbi módszerek némelyike biztosan elavult, de ez nem jelenti azt, hogy még mindig nem használják őket. Olvassa el figyelmesen, és tanulja meg, hogy mit lehet ellensúlyozni.

A hackerek által használt tíz leggyakoribb jelszó-feltörési technika

1. Szótártámadás

A szótártámadás egy egyszerű fájlt használ, amely a szótárban található szavakat tartalmazza, ezért a neve meglehetősen egyszerű. Más szóval, ez a támadás pontosan olyan szavakat használ, amelyeket sokan jelszóként használnak.

Az olyan szavak okos csoportosítása, mint a „letmein” vagy a „superadministratorguy”, nem akadályozza meg a jelszó ilyen módon történő feltörését – nos, legfeljebb néhány másodpercig.

2. Brute Force Attack

A szótári támadáshoz hasonlóan a brute force támadás is plusz bónuszt jelent a hacker számára. A szavak egyszerű használata helyett a brute force támadás lehetővé teszi a nem szótári szavak észlelését azáltal, hogy aaa1-től zzz10-ig minden lehetséges alfanumerikus kombinációt átdolgoznak.

Ez nem gyors, feltéve, hogy a jelszava több mint néhány karakter hosszú, de végül felfedi a jelszavát. A brute force támadások lerövidíthetők további számítási lóerőkkel, mind a feldolgozási teljesítmény – beleértve a videokártya GPU-ja teljesítményének kihasználását –, mind a gépszámok tekintetében, például elosztott számítási modellek, például online bitcoinbányászok használatával.

3. Rainbow Table Attack

A Rainbow táblázatok nem olyan színesek, mint a nevük sugallja, de egy hacker számára a jelszava a végén lehet. A lehető legegyszerűbb módon egy szivárványtáblázatot előre kiszámolt hashek listájává – a jelszó titkosításakor használt számértékké – állíthat össze. Ez a táblázat tartalmazza az összes lehetséges jelszó-kombináció kivonatát bármely adott kivonatolási algoritmushoz. A Rainbow táblák vonzóak, mivel lecsökkentik a jelszókivonat feltöréséhez szükséges időt, és egyszerűen csak megkeresnek valamit a listában.

A szivárványasztalok azonban hatalmas, nehézkes dolgok. A futtatáshoz komoly számítási teljesítményre van szükség, és egy tábla használhatatlanná válik, ha a keresett hash-t „megsózzák” véletlenszerű karakterek hozzáadásával a jelszavához az algoritmus kivonatolása előtt.

Sózott szivárványasztalokról beszélnek, de ezek akkora méretűek lennének, hogy a gyakorlatban nehezen használhatók. Valószínűleg csak előre definiált „véletlenszerű” karakterkészlettel és 12 karakternél rövidebb jelszó-karakterekkel működnének, mivel a táblázat mérete egyébként még az állapotszintű hackerek számára is megfizethetetlen lenne.

4. Adathalászat

Van egy egyszerű módja a feltörésnek, kérje el a felhasználó jelszavát. Az adathalász e-mailek a gyanútlan olvasót egy hamisított bejelentkezési oldalra vezetik, amely a hacker által elérni kívánt szolgáltatáshoz kapcsolódik, általában úgy, hogy megkéri a felhasználót, hogy orvosoljon valamilyen szörnyű biztonsági problémát. Az oldal ezután átfutja a jelszavát, és a hacker használhatja a saját céljaira.

Miért vesződne azzal a fáradsággal, hogy feltöri a jelszót, ha a felhasználó úgyis boldogan megadja?

5. Social Engineering

A social engineering a teljes „kérdezd meg a felhasználót” koncepciót a beérkezett üzenetek mappán kívülre helyezi, amelyhez az adathalászat általában ragaszkodik, és bekerül a való világba.

A szociális mérnök kedvence, hogy felhív egy irodát IT-biztonsági technikusnak kiadva, és egyszerűen elkéri a hálózati hozzáférési jelszót. Meglepődnél, milyen gyakran működik ez. Vannak, akiknek még a szükséges ivarmirigyeik is megvannak ahhoz, hogy öltönyt és névkitűzőt vegyenek fel, mielőtt belépnének egy üzletbe, hogy négyszemközt feltehessék ugyanezt a kérdést a recepciósnak.

6. Rosszindulatú programok

A keyloggert vagy a képernyőkaparót olyan rosszindulatú programok telepíthetik, amelyek rögzítenek mindent, amit beír, vagy képernyőképeket készít a bejelentkezési folyamat során, majd továbbítja a fájl másolatát a hackerközpontnak.

Egyes rosszindulatú programok megkeresik a webböngésző kliens jelszófájljának létezését, és lemásolják azt, amely, hacsak nincs megfelelően titkosítva, könnyen elérhető, mentett jelszavakat fog tartalmazni a felhasználó böngészési előzményeiből.

7. Offline repedés

Könnyen elképzelhető, hogy a jelszavak biztonságban vannak, ha az általuk védett rendszerek három vagy négy hibás tippelés után kizárják a felhasználókat, blokkolva ezzel az automatikus találgatásokat. Nos, ez igaz lenne, ha nem az a tény, hogy a legtöbb jelszó-hackelés offline módban történik, egy jelszófájlban található kivonatok segítségével, amelyeket egy feltört rendszertől „szereztek”.

A szóban forgó célpontot gyakran egy harmadik fél feltörésével sértették meg, amely ezután hozzáférést biztosít a rendszerkiszolgálókhoz és azokhoz a rendkívül fontos felhasználói jelszó-kivonatfájlokhoz. A jelszófeltörőnek ezután annyi ideig tarthat, amíg meg kell próbálnia feltörni a kódot a célrendszer vagy az egyes felhasználók figyelmeztetése nélkül.

8. Vállszörfözés

A social engineering egy másik formája, a shoulder surfing, ahogyan ez magában foglalja, azt jelenti, hogy az ember válla fölött kukucskál, miközben beírja a hitelesítő adatokat, jelszavakat stb. Bár a koncepció nagyon alacsony technológiájú, meglepődne, mennyi jelszó és érzékeny információ így ellopják, ezért ügyeljen a környezetére, amikor útközben hozzáfér bankszámlákhoz stb.

A legmagabiztosabb hackerek csomagfutár, légkondi technikus vagy bármi más álcáját öltik magukra, amivel hozzáférhetnek egy irodaházhoz. Miután bekerültek, a szervizszemélyzet „egyenruhája” egyfajta szabad belépőt biztosít, hogy akadálytalanul barangoljanak, és feljegyezzék a valódi személyzet által beírt jelszavakat. Kiváló lehetőséget kínál arra is, hogy szemügyre vegye az LCD-képernyők elejére ragasztott post-it-cédulákat, amelyekre bejelentkezési adatokat firkantottak fel.

9. Pókozás

A hozzáértő hackerek rájöttek, hogy sok vállalati jelszó olyan szavakból áll, amelyek magához a vállalkozáshoz kapcsolódnak. A vállalati szakirodalom tanulmányozása, a webhelyek értékesítési anyagai, sőt a versenytársak és a listán szereplő ügyfelek webhelyei is megfelelő muníciót adhatnak egy egyedi szólista összeállításához, amelyet a brute force támadásokhoz használhatnak.

Az igazán hozzáértő hackerek automatizálták a folyamatot, és lehetővé teszik a kulcsszavak azonosítását, a listák összegyűjtését és összegyűjtését a vezető keresőmotorok által használt webrobotokhoz hasonlóan.

10. Találd ki

A jelszótörők legjobb barátja természetesen a felhasználó kiszámíthatósága. Hacsak nem hoztak létre egy valóban véletlenszerű jelszót a feladathoz rendelt szoftver segítségével, a felhasználó által generált „véletlenszerű” jelszó valószínűleg nem lesz ilyen.

Ehelyett, hála agyunk érzelmi kötődésének olyan dolgokhoz, amelyeket szeretünk, valószínű, hogy a véletlenszerű jelszavak érdeklődési körünkön, hobbinkon, háziállatainkon, családunkon stb. alapulnak. Valójában a jelszavak általában azon a dolgokon alapulnak, amelyekről szeretünk csevegni a közösségi hálózatokon, és még a profiljainkban is szerepelnek. A jelszótörők nagy valószínűséggel megvizsgálják ezeket az információkat, és néhány – gyakran helyes – megalapozott találgatást hajtanak végre, amikor megkísérelnek feltörni egy fogyasztói szintű jelszót anélkül, hogy szótári vagy brute force támadásokat alkalmaznának.

Egyéb támadások, amelyekre vigyázni kell

Ha a hackerekből valami hiányzik, az nem a kreativitás. Különféle technikákat használva és a folyamatosan változó biztonsági protokollokhoz alkalmazkodva ezek a beavatkozók továbbra is sikeresek.

Például a közösségi médiában valószínűleg bárki látott már olyan szórakoztató vetélkedőket és sablonokat, amelyek arra kérnek, hogy beszéljen az első autójáról, a kedvenc ételéről, a 14. születésnapja első számú daláról. Bár ezek a játékok ártalmatlannak tűnnek, és minden bizonnyal szórakoztató közzétenni őket, valójában nyílt sablonként szolgálnak a biztonsági kérdésekhez és a fiókhozzáférés-ellenőrzési válaszokhoz.

Fiók létrehozásakor próbáljon meg olyan válaszokat adni, amelyek valójában nem Önre vonatkoznak, de amelyeket könnyen megjegyezhet. – Mi volt az első autója? Ahelyett, hogy őszintén válaszolna, tegye be álmai autóját. Ellenkező esetben egyszerűen ne tegyen közzé semmilyen biztonsági választ az interneten.

A hozzáférés másik módja a jelszó visszaállítása. A jelszavát visszaállító beavatkozókkal szemben a legjobb védekezés egy olyan e-mail-cím használata, amelyet gyakran ellenőrzött, és naprakészen tartja elérhetőségeit. Ha elérhető, mindig engedélyezze a 2-faktoros hitelesítést. Még ha a hacker megtanulja is a jelszavát, nem férhet hozzá a fiókhoz egyedi ellenőrző kód nélkül.

Gyakran Ismételt Kérdések

Miért van szükségem más jelszóra minden webhelyhez?

Valószínűleg tudja, hogy nem szabad kiadnia jelszavait, és nem szabad olyan tartalmat letöltenie, amelyet nem ismer, de mi a helyzet azokkal a fiókokkal, amelyekbe minden nap bejelentkezik? Tegyük fel, hogy ugyanazt a jelszót használja bankszámlájához, mint egy tetszőleges fiókhoz, például a Grammarlyhoz. Ha a Grammarly-t feltörik, a felhasználó birtokában van az Ön banki jelszavának (és esetleg az Ön e-mail-címének is), így még könnyebben hozzáférhet minden pénzügyi forrásához.

Mit tehetek a fiókjaim védelme érdekében?

A 2FA használata minden olyan fiókon, amely ezt a funkciót kínálja, egyedi jelszavak használata minden fiókhoz, valamint betűk és szimbólumok keveréke a legjobb védelmi vonal a hackerek ellen. Amint azt korábban említettük, a hackerek sokféle módon férhetnek hozzá fiókjaihoz, így a rendszeres tevékenységhez más dolgok is szükségesek, hogy naprakészen tartsa szoftvereit és alkalmazásait (a biztonsági javításokhoz), és kerülje az olyan letöltéseket, amelyeket nem ismer.

Mi a jelszavak megőrzésének legbiztonságosabb módja?

Hihetetlenül nehéz lehet lépést tartani több egyedileg furcsa jelszóval. Bár sokkal jobb a jelszó-visszaállítási folyamaton keresztülmenni, mint a fiókok veszélyeztetése, ez időigényes. Jelszavai biztonságának megőrzése érdekében használhatja a Last Pass vagy a KeePass szolgáltatást, amellyel elmentheti fiókja összes jelszavát.

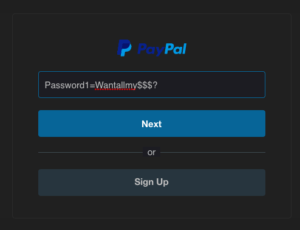

Egyedi algoritmussal megőrizheti jelszavait, miközben könnyebben megjegyezhető. Például a PayPal olyan lehet, mint a hwpp+c832. Ez a jelszó lényegében az URL-ben (//www.paypal.com) található törések első betűje az otthonában élők születési évének utolsó számával (csak példaként). Amikor bejelentkezik fiókjába, tekintse meg az URL-t, amely megadja a jelszó első néhány betűjét.

Adjon hozzá szimbólumokat, hogy még nehezebbé tegye a jelszó feltörését, de rendszerezze őket úgy, hogy könnyebben megjegyezhető legyen. Például a „+” szimbólum bármely szórakozással kapcsolatos fiókhoz tartozhat, míg a „!” pénzügyi számlákhoz használható.